티스토리 뷰

한동안 다른 것부터 개발하느라 업데이트 할 일 없어 사용하는 서버를 내려놨는데

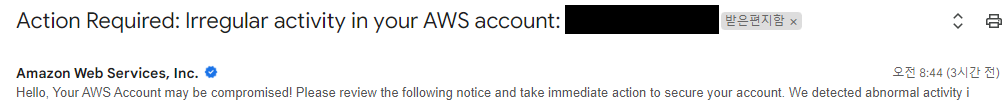

갑자기 AWS에서 니 계정에 비정상적 활동을 한다고 알람 메일이 왔다.

확인해보니 그 메일 전에 다른 리전에서 니 리소스 사용 허용했다고 알람 메일도 와있었다...그거 나 아니라고...

일단 콘솔 접속부터 했다.

콘솔 접속하는 root 유저 비밀번호부터 바꾸고,

메일을 다시 확인해서 IAM 메뉴에 들어가 해당되는 유저의 Access Key를 비활성화부터 하고 이후 삭제했다.

메일에는 어느 유저의 어느 액세스키의 활동이 의심된다고 뜬다.

총 3개의 메일이 왔고 각각 유저의 액세스 키가 달랐다.

root 유저에 MFA가 설정 안되어 있었어서 MFA도 설정해준다.

폰에 추가인증수단 어플을 설치하고 연동해서 빠르게 설정할 수 있다.

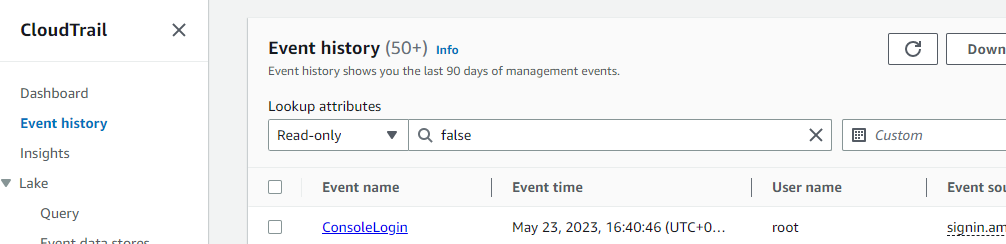

이후 해킹으로 생긴 서비스를 CloudTrail을 통해 로그를 확인하고 종료시킨다.

EC2 Global View를 통해 다른 리전에 어떻게 설정되어있는지 확인이 가능하다. (많이도 만들었다...)

원래 한 리전만 사용했기 때문에 다른 리전에 있는 VPC를 삭제하니 원래대로 돌아왔다.

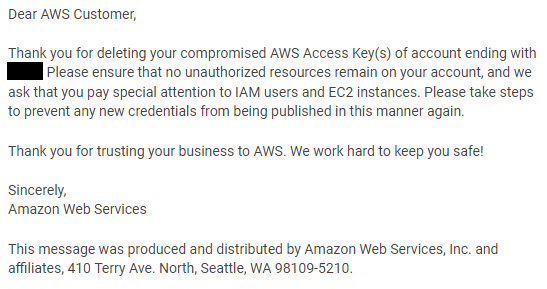

문제가 된 액세스 키가 완전히 삭제되었으면 AWS에서 메일로 알려준다.

흔히 하는 github에 access key를 업로드하고 이런건 아니라서,

아마 비밀번호가 뚫려서 그걸로 들어온 것 같다.

현재는 root user 비번도 바꾸고 IAM 유저와 root 유저 모두 MFA를 적용했으니 더 해킹은 없을 것 같다(미리미리 보안을 강화했어야 했는데...) 다행히 2시간 내로 없애서 과금은 거의 안 된 것 같다.

'쿠버네티스,AWS,JPA,CICD,MSA사이드프로젝트' 카테고리의 다른 글

| 오늘의 브리핑 개발/배포 및 앞으로 개발할 내용 (0) | 2023.03.25 |

|---|---|

| 로컬 환경에서 MSA 서비스 구축하기 (0) | 2023.03.24 |

| 쿠버네티스로 DevOps 구현 - 3-4. 젠킨스 파이프라인과 ArgoCD 연동 (0) | 2023.03.01 |

| 쿠버네티스로 DevOps 구현 - 3-3. ArgoCD 설치 및 Github SSH 연결, 쿠버네티스 배포 설정 (0) | 2023.03.01 |

| 쿠버네티스로 DevOps 구현 - 3-2. 젠킨스 설치 및 젠킨스 빌드 파이프라인 구축(배포 자동화) gradle build부터 도커 push까지 (0) | 2023.03.01 |